privacyIDEA Workshop – Teil 5

Sichere Anmeldung an jedem Windows-Desktop mit privacyIDEA

04.08.2025

Ein Gastbeitrag von

Cornelius Kölbel

4 min Lesedauer

Anbieter zum Thema

Unsichere Windows-Logins gefährden jedes Unternehmen. Der fünfte Teil des privacyIDEA Workshops zeigt praxisnah, wie Administratoren die Anmeldung an jedem Windows-Desktop mit dem privacyIDEA Credential Provider zuverlässig absichern – egal ob per FIDO2, TOTP oder offline. Einfache Installation, flexible Token-Auswahl, maximale Sicherheit.

Schluss mit unsicheren Windows-Logins: Mit dem privacyIDEA Credential Provider lässt sich die Anmeldung an Windows-Clients und -Servern einfach mit Zwei-Faktor-Authentifizierung (z. B. FIDO2, TOTP) absichern – auch offline.

Schluss mit unsicheren Windows-Logins: Mit dem privacyIDEA Credential Provider lässt sich die Anmeldung an Windows-Clients und -Servern einfach mit Zwei-Faktor-Authentifizierung (z. B. FIDO2, TOTP) absichern – auch offline.

(Bild: © THAWEERAT – stock.adobe.com)

In den vorherigen Teilen unseres privacyIDEA-Workshops haben wir ein privacyIDEA-System installiert und einen TOTP-Token ausgerollt, sowie die Richtlinien in privacyIDEA angesehen. Wir haben exemplarisch mit FreeRADIUS ein VPN-System angebunden und ein Keycloak für Single Sign-On an Webseiten.

In diesem Teil wollen wir nun mit Hilfe des privacyIDEA Credential Providers den Login an Windows-Desktops und Windows-Servern absichern. Dies funktioniert beim lokalen Login und auch via RDP. Hierbei wird der Benutzer zusätzlich zu seinen Windows-Credentials nach seinem zweiten Faktor, der zentral in der eigenen privacyIDEA-Installation verwaltet wird, gefragt. Dabei werden alle zweiten Faktoren, die privacyIDEA bietet, unterstützt – angefangen von TOTP, auch immer noch SMS oder Email, PUSH-Authentifizierung aber auch FIDO2–Token wie der Yubikey. Wir verwenden in diesem Beitrag den TOTP-Token und den FIDO2-Token, den wir bereits im 4. Teil ausgerollt haben.

privacyIDEA Credential Provider installieren

privacyIDEA Credential Provider installieren

Der privacyIDEA Credential Provider ist öffentlich via Github verfügbar. Dabei ist zu beachten, dass der Credential Provider in der frei verfügbaren Form nur mit bis zu 50 Benutzern in privacyIDEA funktioniert. Wenn Sie Support haben möchten oder mehr als 50 Benutzer in Ihrem privacyIDEA System haben, können Sie eine Subscription bei der NetKnights erwerben.

Installation des privacyIDEA Credential Provider

Wir installieren den Credential Provider exemplarisch auf einem Windows 10-Client, der Mitglied der Domäne ist. Der Credential Provider wird als MSI-Paket bereitgestellt und kann somit über jegliche Software-Verteilung auf allen Rechnern installiert werden.

msiexec /i https://github.com/privacyidea/privacyidea-credential-provider/releases/download/v3.6.0/privacyIDEACredentialProviderSetup-v3.6.0.msi

Bei der Installation, die auf Wunsch auch „silent“ durchgeführt werden kann, werden einige Dinge erfragt wie die URL des privacyIDEA-Servers und das Verhalten während der Authentifizierung.

Wir wählen aus, dass der zweite Faktor in einem zweiten Schritt angegeben wird und vorher das Windows-Passwort an privacyIDEA gesendet wird. Damit lassen sich Challenge-Response-Anmeldeverfahren (bspw. WebAuthn/FIDO2) abbilden. Außerdem geben wir an, dass wir uns bevorzugt mit WebAuthn anmelden wollen. Unser Test-Benutzer hat zwei Token, einen TOTP-Token und einen FIDO2-Token und kann sich prinzipiell mit beiden Token am Windows anmelden.

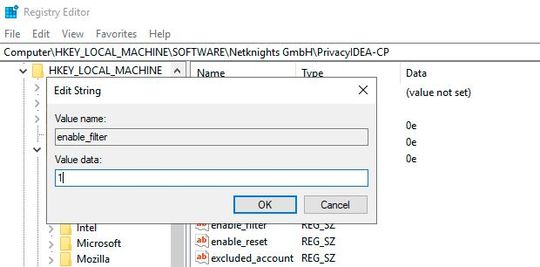

Bemerkenswert ist die Einstellung „enable_filter“. Das Microsoft Credential Provider Konzept erlaubt es dem Benutzer, zwischen allen verfügbaren Anmeldeszenarien zu wählen. D.h. der Benutzer kann prinzipiell auswählen, ob er sich klassisch mit Benutzername/Passwort anmelden möchte oder ob er sich gegen den privacyIDEA Credential Provider authentisiert.

„enable_filter“, das wir später über die Registry aktivieren, deaktiviert alle anderen verfügbaren Credential Provider und forciert somit die Zwei-Faktor-Authentifizierung. Es ist aber ratsam, dies erst zu aktivieren, nachdem wir das Login gegen privacyIDEA erfolgreich getestet haben.

An Windows mit zwei Faktoren anmelden

Nach der Installation und Konfiguration des privacyIDEA Credential Providers können wir uns im ersten Schritt mit dem Benutzernamen und dem Windowspasswort anmelden.

Windows-Anmeldung

Danach erhalten wir die Aufforderung „Connect your security key!“. Wenn wir nun den Yubikey einstecken, werden wir aufgefordert „Touch your Security Key“ und sind danach im Windows eingeloggt.

Ist der Yubikey nicht zur Hand, dann können wir auf den Button „Cancel“ drücken. Da unser Benutzer noch andere Token hat, bspw. einen TOTP-Token, können wir uns hier wahlweise auch mit TOTP anmelden.

privacyIDEA Credential Provider scharf schalten

In der Registry setzen wir „enable_filter“ auf „1“ und haben somit den einfachen Login mit Benutzername/Passwort deaktiviert.

In der Registry setzen wir „enable_filter“ auf „1“ und haben somit den einfachen Login mit Benutzername/Passwort deaktiviert.

(Bild: NetKnights)

War die Anmeldung erfolgreich, können wir mit „enable_filter“ den Credential Provider nun exklusiv aktivieren.

Die gesamte Konfiguration des privacyIDEA Credential Providers findet sich in der Registry. Somit können alle Konfigurationen, auch die während der Installation, noch später verändert werden. Ebenso kann die Konfiguration domänenweit über administrative Templates an alle Clients oder Server verteilt werden. In der Registry setzen wir „enable_filter“ auf „1“ und haben somit den einfachen Login mit Benutzername/Passwort deaktiviert.

Es geht ein Notebook auf Reisen

Es geht ein Notebook auf Reisen

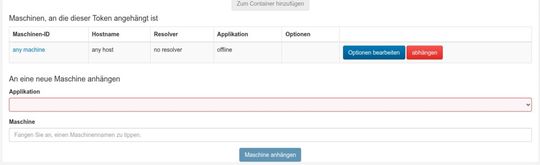

Mit dem FIDO2-Token ist eine sehr einfache offline-Authentifizierung möglich. Dazu muss der Administrator im privacyIDEA Server den Token zur Offline-Verwendung markieren.

Mit dem FIDO2-Token ist eine sehr einfache offline-Authentifizierung möglich. Dazu muss der Administrator im privacyIDEA Server den Token zur Offline-Verwendung markieren.

(Bild: NetKnights)

In unserer vernetzten, mobilen Welt werden Windows-Clients als Notebooks aber auch oft aus der Domäne entfernt. Manche Tokentypen erfordern es, dass der privacyIDEA-Server für die Anmeldung erreichbar ist. Mit dem FIDO2-Token ist aber auch eine sehr einfache offline-Authentifizierung möglich.

Stand: 20.11.2020

Es ist für uns eine Selbstverständlichkeit, dass wir verantwortungsvoll mit Ihren personenbezogenen Daten umgehen. Sofern wir personenbezogene Daten von Ihnen erheben, verarbeiten wir diese unter Beachtung der geltenden Datenschutzvorschriften. Detaillierte Informationen finden Sie in unserer Datenschutzerklärung.

Einwilligung in die Verwendung von Daten zu Werbezwecken

Ich bin damit einverstanden, dass die Vogel IT-Medien GmbH, Max-Josef-Metzger-Straße 21, 86157 Augsburg, einschließlich aller mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen (im weiteren: Vogel Communications Group) meine E-Mail-Adresse für die Zusendung von Newslettern und Werbung nutzt. Auflistungen der jeweils zugehörigen Unternehmen können hier abgerufen werden.

Der Newsletterinhalt erstreckt sich dabei auf Produkte und Dienstleistungen aller zuvor genannten Unternehmen, darunter beispielsweise Fachzeitschriften und Fachbücher, Veranstaltungen und Messen sowie veranstaltungsbezogene Produkte und Dienstleistungen, Print- und Digital-Mediaangebote und Services wie weitere (redaktionelle) Newsletter, Gewinnspiele, Lead-Kampagnen, Marktforschung im Online- und Offline-Bereich, fachspezifische Webportale und E-Learning-Angebote. Wenn auch meine persönliche Telefonnummer erhoben wurde, darf diese für die Unterbreitung von Angeboten der vorgenannten Produkte und Dienstleistungen der vorgenannten Unternehmen und Marktforschung genutzt werden.

Falls ich im Internet auf Portalen der Vogel Communications Group einschließlich deren mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen geschützte Inhalte abrufe, muss ich mich mit weiteren Daten für den Zugang zu diesen Inhalten registrieren. Im Gegenzug für diesen gebührenlosen Zugang zu redaktionellen Inhalten dürfen meine Daten im Sinne dieser Einwilligung für die hier genannten Zwecke verwendet werden.

Recht auf Widerruf

Mir ist bewusst, dass ich diese Einwilligung jederzeit für die Zukunft widerrufen kann. Durch meinen Widerruf wird die Rechtmäßigkeit der aufgrund meiner Einwilligung bis zum Widerruf erfolgten Verarbeitung nicht berührt. Um meinen Widerruf zu erklären, kann ich als eine Möglichkeit das unter https://contact.vogel.de abrufbare Kontaktformular nutzen. Sofern ich einzelne von mir abonnierte Newsletter nicht mehr erhalten möchte, kann ich darüber hinaus auch den am Ende eines Newsletters eingebundenen Abmeldelink anklicken. Weitere Informationen zu meinem Widerrufsrecht und dessen Ausübung sowie zu den Folgen meines Widerrufs finde ich in der Datenschutzerklärung.

Hierzu muss der Administrator im privacyIDEA Server den Token markieren, dass er offline verwendet werden darf.

Diese Einstellung kann in den Tokendetails vorgenommen werden. Entweder gezielt manuell oder auch mit einem Event-Handler direkt beim Ausrollen des Tokens. Meldet sich der Benutzer nun mit diesem FIDO2-Token erstmalig online an seinem Windows-Notebook an, so überträgt der privacyIDEA-Server alle notwendigen Informationen an den Client. Diese werden lokal am Client abgelegt.

Danach kann sich der Benutzer mit dem Notebook aus dem Netzwerk entfernen und weiterhin mit seinem FIDO2-Token sicher am Windows anmelden.

Wie Sie sehen, wird es immer einfacher, weitere Anwendungsfälle an privacyIDEA anzubinden. Sobald Sie Ihr privacyIDEA-System bei sich im Netzwerk installiert haben und die zweiten Faktoren an die Benutzer ausgerollt haben, lassen sich weitere Dienste und Applikationen schnell anbinden. Die Liste der verfügbaren Plugins ist lang. Weitere Szenarien könnten die Anmeldung an Linux-Servern mittel OTP-Token sein, Outlook WebAccess mit einem zweiten Faktor via ADFS absichern, die Verwendung von Nutzern aus EntraID und die Verwaltung von SSH-Keys oder x509-Zertifikate auf Yubikeys.

Die Security-Insider-Redaktion freut sich über Feedback, welche Themen Sie sich für weitere Folgen dieses Workshops wünschen!

Ansonsten finden Sie weitere Infos auf dem Youtube-Kanal von privacyIDEA oder im Community-Forum.

Über den Autor: Cornelius Kölbel ist CEO von NetKnights.

(ID:50499103)