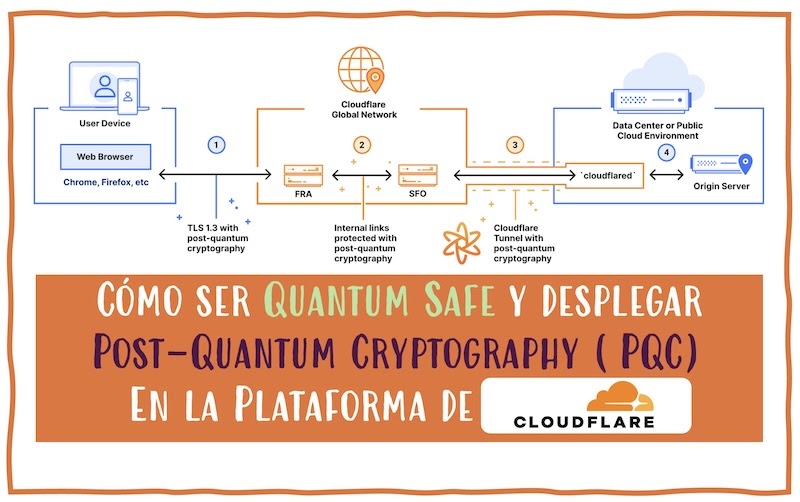

Para poder entenderlo, veamos las conexiones a los servicios de una empresa protegida y acelerada en Cloudflare a los que se conecta un determinado usuario, como un viaje por tres zonas totalmente diferentes. La primera entre en el cliente y la plataforma de Cloudflare, la segunda parte sería entre los centros de datos de la red en Edge de Cloudflare, y la tercera zona entre el último centro de datos de Cloudflare y el servidor de la empresa.

En este entorno, para tener PQC en la Zona 1 de la conexión, hay que tener en cuenta que hoy en día Mozilla Firefox, Google Chrome y Android soportan por defecto PQC en modo Hybrid, y con el lanzamiento de iOS 26 Apple en Septiembre de 2025, tenemos HTTP PQC en la parte de cliente en una gran mayoría.

En la Zona 2 Cloudflare comenzó el despliegue masivo de PQC en todas sus conexiones en el año 2023, y hoy día existe un despliegue completo PQC entre sus nodos. Esto quiere decir que tanto si el cliente en Zona 1 como el servidor en Zona 3 están listos, es posible tener PQC entre el cliente y la red de Cloudflare y entre la red de Cloudflare y el servidor.

En la parte de servidores, la fundación OpenSSL lanzó la versión 3.5 con soporte en modo Híbrido de ML-KEM en TLS v1.3, por lo que todos los servidores en Zona 3 que tengan esta versión desplegada y configurada, ya están listos con soporte PQC.

Con esta arquitectura, podría ser que hubiera solo PQC en Zona 1 y Zona 2, o sólo PQC en Zona 2 y Zona 3, pero al menos se tendría siempre parte del tráfico cifrado con criptografía post-cuántica.

PQC en Zona 1: Cliente & Cloudflare

En este caso, si te vas a descargar el cliente gratuito de Cloudflare WARP tendrías una conexión tunelizada con PQC entre MacOS donde se utilizaría Cloudflare como Secure Web Gateway para navegar usando PQC, lo que haría que la conexión cliente tuviera soporte PQC sí o sí.

Este cliente – que es gratuito y al que le dedicaré alguna entrada posterior – permite que la conexión con la plataforma de Cloudflare se enmascare con el protocolo MASQUE que usa PQC, lo que soluciona el problema para todos los clientes. En el mundo empresarial, el cliente WARP está en Zero Trust Network Access, que lleva muchas más funciones empresariales, pero ya os contaré más de éste también en algún otro artículo.

PQC en Zona 3: Cloudlfare & Servidor

Como hemos podido ver en el gráfico de la figura anterior, si el servidor tiene soporte para PQC entonces estará todo resuelto, pero si no, tendríamos una zona aún sin criptografía post-cuántica. Para solucionar esto, Cloudflare permite utilizar Cloudflared, que es un servicio de túnel usando MASQUE con PQC para conectar un servidor con la plataforma de Cloudflare.

Puedes descargar el servicio de Cloudflared desde GitHub y ejecutarlo en tu servidor, después, debes crear un servicio en tu cuenta de Cloudflare para que de conecte con él, y listo, habrías resuelto el último tramo de tu conexión para que también tuviera PQC.

Además, aquí te dejo todos los artículos que he publicado en este blog sobre estos temas por si quieres leer con calma todo.

Además, aquí te dejo todos los artículos que he publicado en este blog sobre estos temas por si quieres leer con calma todo.

Espero que estos temas te estimulen a ir haciendo cada día más cosas con las tecnologías alrededor del mundo cuántico, porque cada día vamos a ver nuevos avances al respecto.

¡Saludos Malignos!