Dans une étude publiée le 28 octobre 2025, les chercheurs de la société de cybersécurité Socket alertent sur la présence de 10 paquets malveillants cachés dans la bibliothèque en ligne npm. La plateforme est utilisée par des millions de développeurs à travers le monde pour bâtir des logiciels informatiques.

Le subterfuge aurait fonctionné au moins 10 000 fois.

Selon les chercheurs de Socket, qui ont publié une alerte le 28 octobre 2025, 10 paquets malveillants imitant, à quelques caractères près, des logiciels légitimes de la bibliothèque npm auraient été téléchargés plus de 10 000 fois par des développeurs inattentifs.

Ces paquets piégés renferment un infostealer, autrement dit un logiciel de vol d’informations capable de collecter des données sensibles sur Windows, Linux et macOS.

Mis en ligne le 4 juillet 2025 sur npm, la bibliothèque de référence pour JavaScript, ils sont restés indétectés jusqu’alors grâce à plusieurs couches de camouflage.

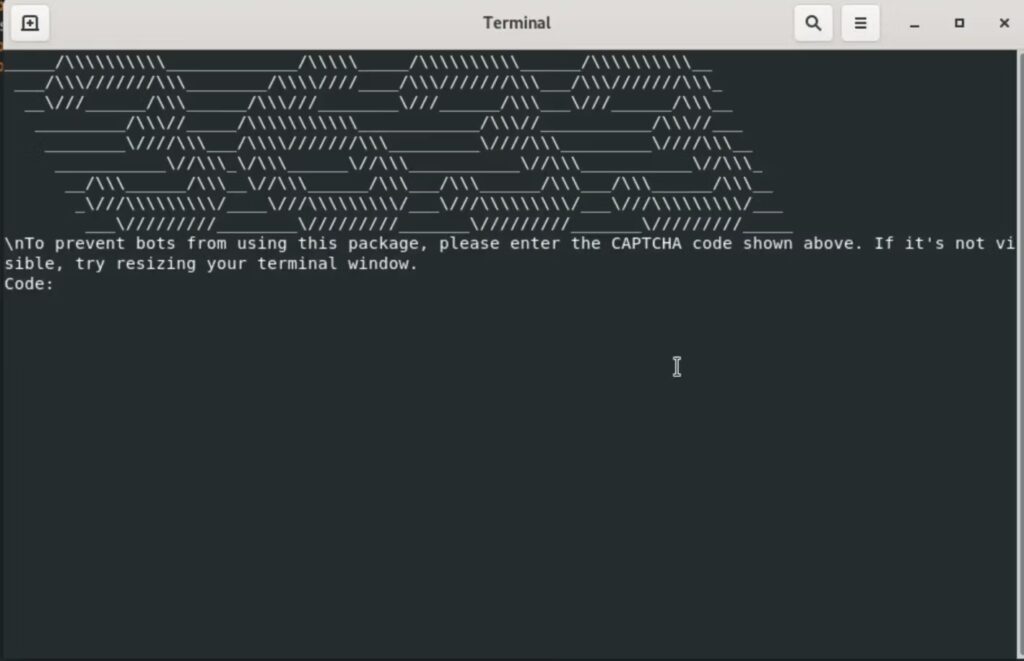

Faux CAPTCHA servant au camouflage de l’attaque. // Source : Socket

Faux CAPTCHA servant au camouflage de l’attaque. // Source : Socket

Ingénierie sociale pour faire baisser la garde

Parmi ces techniques de camouflage, une partie du code contenant le lien de téléchargement malveillant était chiffrée, rendant toute analyse manuelle particulièrement longue et complexe.

Votre vie privée doit rester privée.

Face aux cyberattaques, déjouez les pronostics. Les nouvelles arnaques sont plus complexes et plus sophistiquées, alors ne devenez pas une victime de plus, il existe des solutions performantes et accessibles.

Mais l’assaillant a surtout misé sur l’ingénierie sociale pour passer inaperçu et infiltrer la plateforme pendant de longs mois. Le procédé est simple : reprendre tous les codes d’un téléchargement sécurisé est légitime.

Ainsi, lors de l’installation, le logiciel malveillant affiche un faux CAPTCHA complètement factice, destiné à rassurer les développeurs et leur laisser croire que le package provient d’une source reconnue.

À l’instant où l’utilisateur saisit du texte dans le CAPTCHA, l’installation de l’infostealer est déclenchée. Le logiciel malveillant affiche ensuite un message, donnant l’illusion que des dépendances légitimes sont en cours d’installation.

Un piège très bien huilé

Avant de télécharger la charge utile principale, le logiciel malveillant envoie l’adresse IP de la victime au serveur de l’attaquant, une manière de pouvoir le tracer et de confirmer que la victime correspond au profil cible visé par l’auteur de la menace.

Une fois cette étape effectuée, le logiciel malveillant télécharge et exécute immédiatement l’extracteur de données. Une opération automatique qui ne nécessite aucune intervention de l’utilisateur.

Le logiciel malveillant a préalablement détecté le système d’exploitation de la victime. Une information qui lui permet de télécharger la variante appropriée depuis le serveur de l’attaquant. L’ensemble du processus de téléchargement et d’exécution s’achève en quelques secondes.

Cette approche garantit au pirate de disposer d’un outil de vol d’informations parfaitement fonctionnel et adapté, quel que soit le système d’exploitation de sa victime. Efficace.

Des données particulièrement sensibles dérobées

Dans cette campagne particulièrement sournoise, plusieurs types d’informations ont été dérobés, parmi lesquels des trousseaux de clés système comme Windows Credential Manager, macOS Keychain, ou Linux SecretService. Des données stockées dans des navigateurs Chromium et Firefox ont également été exfiltrées, y compris les mots de passe et les cookies de session.

L’assaillant s’est aussi intéressé aussi aux clés SSH, aux jetons d’authentification, et aux jetons API. Toutes ces informations volées ont été empaquetées dans des archives compressées et transférées vers le serveur de l’attaquant.

Il est conseillé à chaque développeur de vérifier les paquets récemment téléchargés sur la plateforme npm.

Plusieurs victimes peuvent ne pas être conscientes de cette compromission, d’autant plus que, pour attirer les utilisateurs, l’acteur malveillant a utilisé le typosquatting, une tactique qui exploite les fautes d’orthographe ou les variations de noms légitimes pour piéger les utilisateurs distraits.

Voici la liste des paquets malveillants concernés par cette supply-chain attack :

- typescriptjs

- deezcord.js

- dizcordjs

- dezcord.js

- etherdjs

- ethesjs

- ethetsjs

- nodemonjs

- react-router-dom.js

- zustand.js

Toute l’actu tech en un clin d’œil

Ajoutez Numerama à votre écran d’accueil et restez connectés au futur !

Installer Numerama