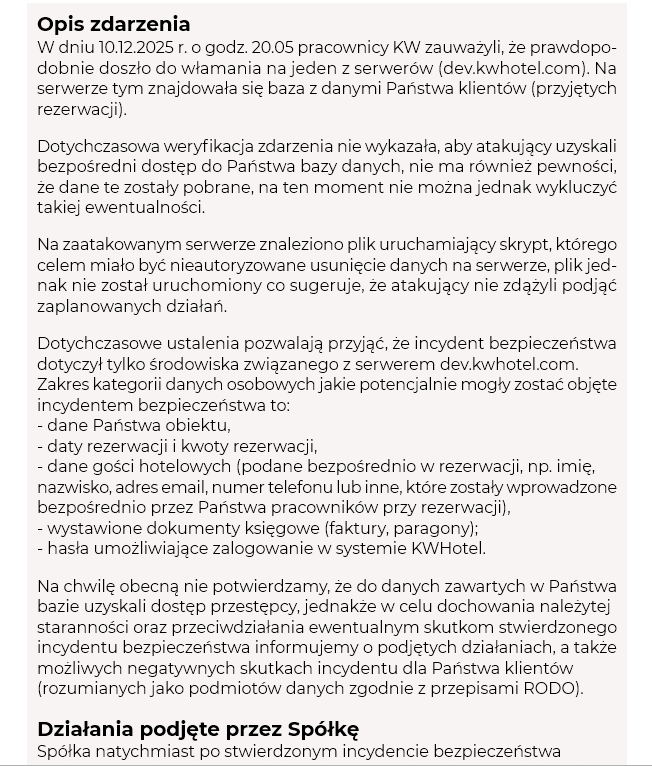

KWHotel informuje współpracujące z nimi obiekty hotelowe :

“prawdopodobnie doszło do włamania na jeden z serwerów (dev[.]kwhotel[.]pl) Na serwerze znajdowała się baza z danymi Państwa klientów”.

[Trochę podejrzanie brzmi ten przedrostek “dev”. Czyżby produkcyjne dane na serwerze dev?]

Jak widać prawdopodobnie wyciekły:

- dane gości hotelowych (również z rezerwacji z Booking, czy od innych pośredników),

- hasła dostępowe do KWHotel (hasła użytkowników hoteli),

- dokumenty księgowe.

Na zaatakowanym serwerze był również skrypt, który miał usunąć dane, ale z jakiegoś powodu plik nie został uruchomiony przez atakujących.

Niedawno informowaliśmy o ostrzeżeniu Schroniska Murowaniec – o możliwych wiadomościach e-mail podszywających się pod Schronisko. To najprawdopodobniej ta sama “akcja”.

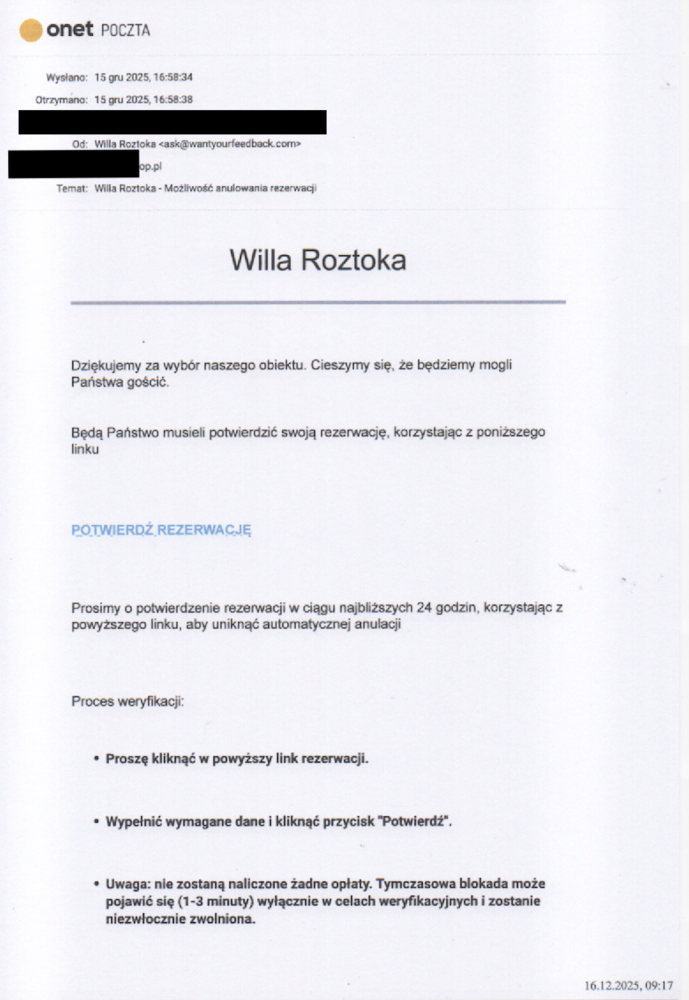

Poniżej jeszcze inny przykład – tym razem podszywający się pod jeden z mniejszych obiektów. Link prowadzi do strony próbującej wyłudzić dane karty płatniczej.

Atakujący posiadając dane rezerwacji ofiar, wysyłają za pomocą WhatsApp / e-mail fałszywe wiadomości, nakłaniające do podania danych Waszych kart płatniczych (pod pozorem potwierdzenia / anulowania rezerwacji).

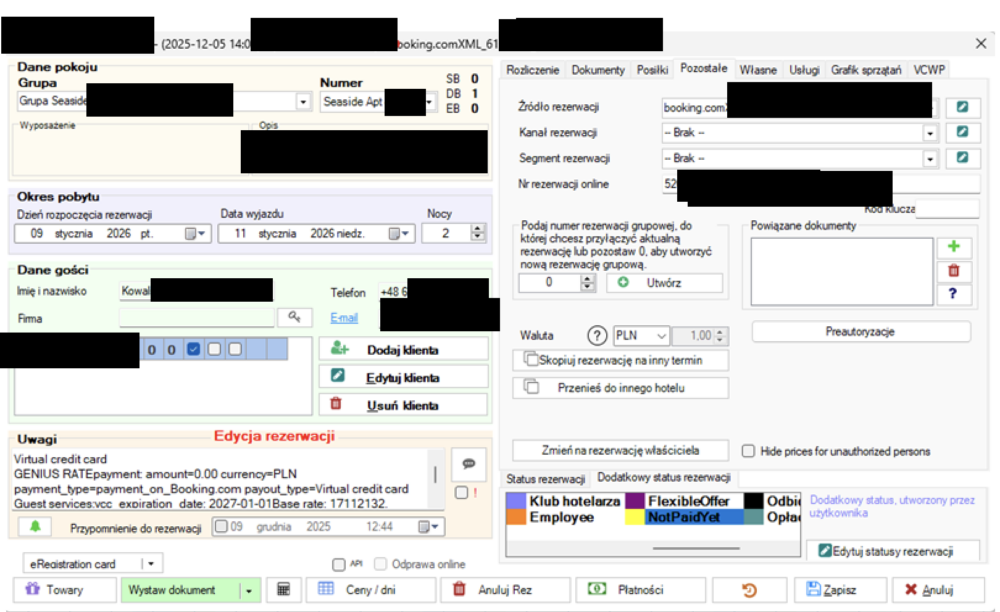

Poniżej zdjęcie, które otrzymaliśmy od jednego z czytelników (przesłane do potencjalnej ofiary na WhatsApp – prawdopodobnie w celu uprawdopodobnienia rozmowy z “prawdziwym hotelem”)

[Aktualizacja/uwaga: poniższy zrzut ekranowy nie pochodzi z systemów KWHotel; jest to prawdopodobnie inna próba wyłudzenia danych od osoby dokonującej rezerwacji]

- Uważajcie na wiadomości dotyczące rezerwacji noclegu pochodzące z dziwnych adresów (tj. nie należących do hotelu / obiektu noclegowego)

- W razie wątpliwości dzwońcie do obiektu (na telefon podany na stronie)

Aktualizacja 19.12.2025 14:10

W odpowiedzi na nasze pytania zadane do KWHotel / Kajware Sp. z o.o. (15.12.2025r.) otrzymaliśmy następującą odpowiedź (e-mail z dnia 19.12.2025 12:24), którą cytujemy w całości:

Działając w imieniu KajWare Sp. z o.o. przesyłam stanowisko Spółki dotyczące opublikowanych przez Państwo artykułów: z dnia 15 grudnia 2025 r. o tytule „Kampania phishingowa i możliwy wyciek danych gości schroniska Murowaniec” (dostępnego pod adresem https://sekurak.pl/kampania-phishingowa-i-mozliwy-wyciek-danych-gosci-schroniska-murowaniec/#comment-513935), a także artykułu z dnia 18 grudnia 2025 r. o tytule „Włamanie do polskiego systemu obsługującego hotele / wille / obiekty hotelowe [KWHotel]. Wysyłają fałszywe wiadomości do klientów.” (dostępny pod adresem https://sekurak.pl/wlamanie-do-polskiego-systemu-obslugujacego-hotele-wille-obiekty-hotelowe-kwhotel/).

Zaznaczamy, że przynajmniej drugi z wymienionych artykułów błędnie wiąże naszą Spółkę

(i oferowany przez nas system) z opisanym w nim zdarzeniem (o czym będzie mowa niżej).

W pierwszej kolejności informujemy, że spółka KajWare Sp. z o.o. w ostatnich dniach stała się celem serii cyberataków, przeprowadzonych prawdopodobnie przez grupę ClearSourceData.

Ataki te były podzielone na kilka etapów i miały różny charakter. Na przestrzeni kilku dni atakujący przeprowadzili dwa ataki DDoS, które doprowadziły do czasowego zaprzestania działania oferowanego przez nas systemu rezerwacyjnego. Jednocześnie nasz zespół IT wykrył na serwerze bazodanowym podejrzane pliki, co sugeruje ingerencję atakujących w nasze serwery.

Kilka dni po pierwszym ataku DDoS atakujący przesłali żądanie okupu, grożąc jednocześnie,

że w przypadku jego nieopłacenia, będą podejmowali kolejne próby ataków. I faktycznie,

16 grudnia br. przeprowadzili drugi wspomniany atak DDoS. Jednocześnie nie przedstawili jakichkolwiek dowodów (np. próbek baz danych) potwierdzających, że są w posiadaniu danych pozyskanych z naszych serwerów. Również po naszej stronie nie wykryto wzmożonego ruchu (transferu danych), który mógłby sugerować pobranie przez przestępców baz danych z naszych zasobów, aktualnie bierzemy pod uwagę ewentualną możliwość pobrania części danych.

Naszą reakcją na opisane ataki było natychmiastowe przeniesienie zasobów bazodanowych do nowego, odseparowanego środowiska IT, wymuszenie zmiany danych dostępowych do naszego systemu u wszystkich naszych klientów (obiektów hotelarskich), obligatoryjne wymuszenie dwuskładnikowego uwierzytelnienia po stronie wszystkich naszych klientów (do tej pory klienci według własnego uznania decydowali czy chcą skorzystać z tej metody uwierzytelnienia) zakrojona na szeroką skalę akcja informacyjna skierowana do naszych klientów, w tym opracowanie materiałów ułatwiających obiektom hotelarskim zawiadomienie swoich klientów o potencjalnym naruszeniu ochrony danych i ostrzeżenie ich przed możliwymi konsekwencjami (w tym akcjami phishingowymi), opracowanie treści zgłoszenia naruszenia ochrony danych osobowych do Prezesa Urzędu Ochrony Danych Osobowych z wypełnionymi przez nas opisami zawierającymi nasze ustalenia odnośnie stwierdzonego incydentu bezpieczeństwa (to obiekty hotelarskie jako administratorzy danych są zobligowane do dokonania zgłoszenia naruszenia), a nawet opracowanie instruktażu, w jaki sposób można zgłosić naruszenie ochrony danych osobowych do PUODO. Ponadto przeprowadziliśmy ocenę skutków potencjalnego naruszenia na prawa podmiotów danych, a także uruchomiliśmy dedykowaną telefoniczną infolinię dla naszych klientów, aby zapewnić im możliwie szerokie wsparcie informacyjne. Jesteśmy w stałym kontakcie z CERT, sprawa została również zgłoszona do Centralnego Biura Zwalczania Cyberprzestępczości.

Aktualnie nad sprawą pracują zarówno nasi jak i zewnętrzni eksperci, którzy analizują ślady pozostawione po atakujących oraz możliwe scenariusze ataków.

Na chwilę obecną nie jest wiadome czy i ewentualnie na jaką skalę doszło do pobrania danych, pragniemy jednak podkreślić, że podejmujemy wszelkie możliwe działania, aby sprawę wyjaśnić, a nasze doświadczenia wynikające z doświadczanych ataków wykorzystać do jeszcze lepszego zabezpieczenia danych naszych klientów oraz rozwiązań, które im oferujemy.

Z pełną stanowczością chcielibyśmy również podkreślić, że nie zamierzamy spełniać żądań atakujących związanych z okupem, ponieważ w naszej ocenie takie działanie byłoby nie tylko skrajnie nieetyczne i de facto „nagradzałoby” przestępców za popełniane przez nich czyny, ale również dlatego, że obawiamy się, iż zapłata okupu stanowiłaby dla nich swoistą „zachętę” do tego, by nasilić ataki również na inne podmioty z szeroko pojętej branży hotelarskiej.

W tym miejscu pragniemy również podkreślić, że dochodzą do nas doniesienia, które mogą świadczyć o większej liczbie podejmowanych ataków w branży hotelarskiej, co wydają się również potwierdzać artykuły opublikowane na łamach Państwa portalu, bowiem w artykule „Włamanie do polskiego systemu obsługującego hotele / wille / obiekty hotelowe [KWHotel]. Wysyłają fałszywe wiadomości do klientów” zamieściliście Państwo print screen z wewnętrznej zakładki systemu rezerwacyjnego, która nie pochodzi z oferowanego przez nas systemu KWHotel. Nasze systemy nie obsługiwały przedstawionej w artykule rezerwacji, a dane nigdy nie znajdowały się na naszych serwerach. Powiązanie więc naszej Spółki z tym zdarzeniem jest całkowicie bezpodstawne i prosimy o dokonanie sprostowania w tym zakresie.

~Michał Sajdak

![[Aktualizacja] KWHotel informuje o prawdopodobnym włamaniu na jeden z serwerów. Uwaga również na wiadomości podszywające się pod hotele i próbujące wyłudzić dane kart płatniczych](https://www.europesays.com/pl/wp-content/uploads/2025/12/hacker2.jpeg)