Det är säkerhetsforskarna på Jamf Threat Labs som slagit larm om den nya attackmetoden. I stället för att försöka lura användaren att manuellt kringgå Gatekeeper, till exempel genom Terminal-kommandon eller högerklick och ”Öppna”, använder angriparna nu en betydligt enklare väg.

Den nya versionen levereras som en Swift-baserad applikation som är både kodsignerad och notariserad av Apple. Användaren uppmanas att ladda ned och starta ett installationsprogram för en påstådd app med namnet ”zk-Call & Messenger”.

Eftersom programmet är korrekt signerat räcker det att dubbelklicka på det, Gatekeeper ingriper inte. Vid en första granskning ser installationsprogrammet legitimt ut och är dessutom ovanligt stort, omkring 25,5 MB, trots att själva skriptet bakom attacken är litet. Enligt Jamf har filen fyllts ut med extra innehåll, bland annat pdf-filer, för att ge intryck av att vara ett seriöst installationspaket.

Själva skadeprogrammet finns dock inte med i appen. När installationsprogrammet körs hämtar det i stället en sekundär nyttolast från en extern server, där MacSync Stealer laddas ned och installeras i nästa steg.

Analysen visar att attacken fortfarande bygger på en klassisk ”dropper”-modell, med många av de kännetecken som tidigare versioner av MacSync Stealer haft. Skillnaden är att den första fasen nu passerar Gatekeeper helt obehindrat tack vare notariseringsstämpeln.

Jamf menar att detta är ytterligare ett exempel på hur malware-utvecklare förfinar sina distributionsmetoder för att maximera spridningen. Att kombinera Swift, kodsignering, notariserad app och ett externt andra steg är något företaget inte sett tidigare i just den här formen.

Liknande problem har förekommit förr. Redan 2020 upptäcktes fall där skadlig kod lyckats bli notariserad av Apple, eftersom den gömts på sätt som inte fångades upp i kontrollprocessen. Den avgörande skillnaden nu är att den notariserade appen inte innehåller skadlig kod alls, utan hämtar den först efter att Apples kontroller passerats, vilket gör upptäckt betydligt svårare.

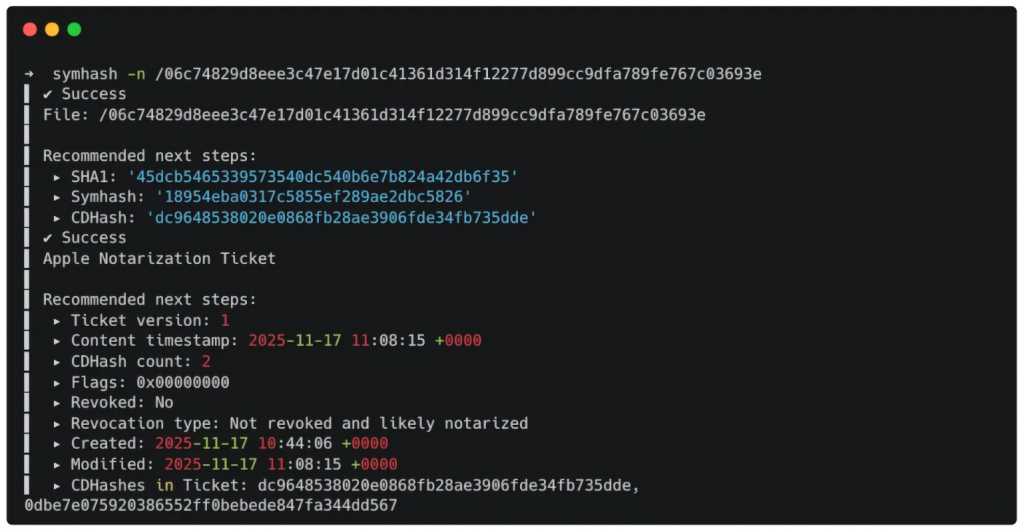

Jamf uppger att de har rapporterat det aktuella utvecklar-ID:t till Apple, och att certifikatet bakom appen nu har återkallats. Däremot ingick inte alla tillhörande kodhashar i spärrlistan vid tidpunkten för rapporten.

För vanliga Mac-användare gäller samma grundregler som alltid: var noga med varifrån du laddar ned program, installera bara mjukvara från betrodda utvecklare eller via Mac App Store, och var skeptisk även till appar som vid första anblick ser ”godkända” ut. Notarisering är ett viktigt skydd, men som det här fallet visar är det inget absolut skydd mot avancerade attacker.